Hardware-Wallets sind der sicherste Weg, Bitcoin aufzubewahren, zu senden und zu empfangen. Doch sie waren nicht immer so sicher wie heute. Während die ersten Modelle eine bessere Sicherheit als Software-Wallets boten, hingen sie oft noch sehr stark von der Sicherheit des Host-Geräts ab, z. B. des Computers oder Smartphones.

Im Laufe der Jahre fanden Sicherheitsforscher mehrere Schwachstellen, die im Nachhinein zwar offensichtlich erscheinen, aber da das Konzept der Hardware-Wallets damals noch nicht so ausgereift war wie heute, wurden diese Schwachstellen jahrelang nicht entdeckt.

Hier schauen wir uns diese Schwachstellen an, erklären wie sie funktionieren und wie die BitBox02 sie behebt. Zum besseren Verständnis sind einige Beispiele vereinfacht dargestellt.

Nicht-validierter Change-Output

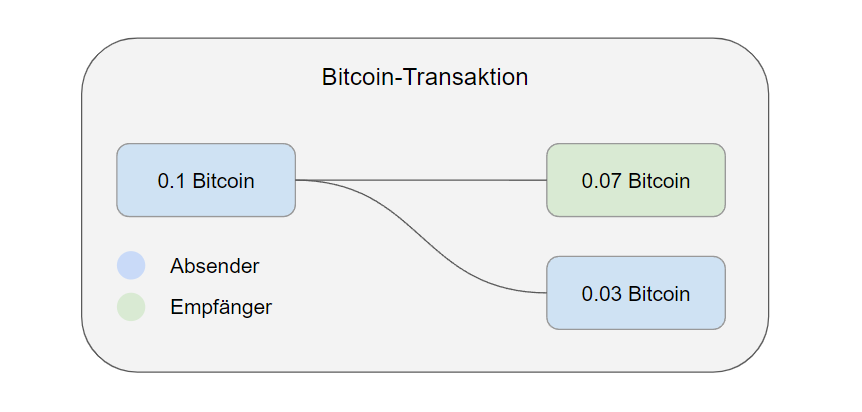

Bitcoin-Transaktionen bestehen nicht nur aus einer Absender- und einer Empfängeradresse. Da Bitcoin das UTXO-Modell verwendet, können Transaktionen nur als Ganzes ausgegeben werden. Dazu muss es einen Change (engl. Wechselgeld)-Output geben, der an eine Adresse des Senders zurückgeschickt wird. Das funktioniert ähnlich wie beim Bargeld, bei dem dir der Händler dein Wechselgeld zurückgibt.

Einige Hardware-Wallets haben nicht korrekt geprüft, ob sie der Empfänger dieses Change-Outputs sind. Da auf dem Bildschirm der Hardware-Wallet nur der Transaktionsbetrag ohne den Change-Output angezeigt wird (in der Abbildung grün markiert), konnte ein Angreifer mit Zugriff auf das Host-Gerät einfach mehrere UTXOs als Inputs hinzufügen und den Change-Output an eine von ihm kontrollierte Adresse umleiten und so wesentlich mehr stehlen, als die Hardware-Wallet als Transaktionsbetrag anzeigt.

Die BitBox02 behebt dieses Problem, indem sie prüft, ob es sich beim Change-Output tatsächlich um eine Adresse handelt, die Teil der eigenen Wallet ist. Wenn ein Angreifer versucht, seine eigene Adresse als Change-Output einzuschleusen, weist die BitBox02 die Transaktion einfach zurück.

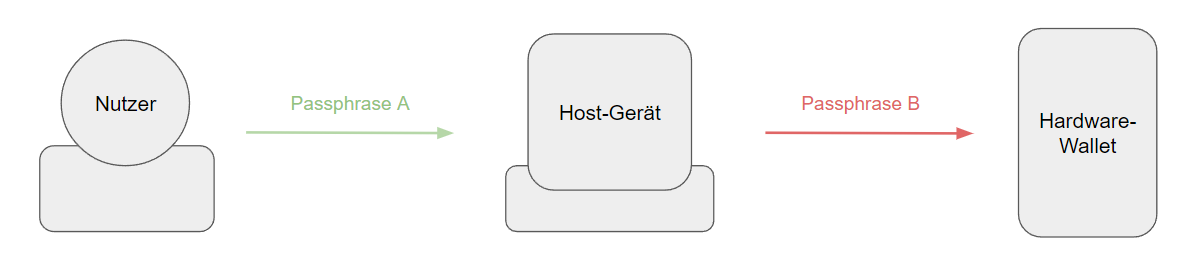

Passphrase-Eingabe am Hostgerät

Hardware-Wallets verfügen in der Regel nicht über viele Tasten. Die Eingabe einer optionalen BIP39-Passphrase auf einem Gerät mit zwei Tasten kann ziemlich mühsam sein, denn Passphrasen können (und sollten) Zahlen, Buchstaben und Sonderzeichen enthalten.

Um die Eingabe der Passphrase zu vereinfachen, kann der Nutzer sie bei einigen Hardware-Wallets auf dem Host-Gerät eingeben, welches sie dann an die Hardware-Wallet sendet. Dadurch werden einige der Sicherheitsvorteile einer Passphrase zunichte gemacht, denn das Host-Gerät lernt die Passphrase, welche Teil deines Backups ist. Doch dadurch wird ein noch viel schlimmerer Angriff möglich:

Wenn du deine Passphrase auf einem infizierten Host-Gerät eingibst, kann ein Angreifer heimlich eine andere Passphrase an deine Hardware Wallet weitergeben. Alles funktioniert so, wie du es erwartest, bis du versuchst, eine Transaktion zu senden. Der Angreifer kann deine Coins als Lösegeld erpressen und gibt die korrekte Passphrase vermutlich erst heraus, wenn du ihn bezahlt hast.

Die BitBox02 verhindert diesen Angriff, indem sie mehr Tasten besitzt und es dem Nutzer so ermöglicht, seine Passphrase einfach auf der Hardware-Wallet selbst einzugeben. Das Host-Gerät erfährt niemals die Passphrase.

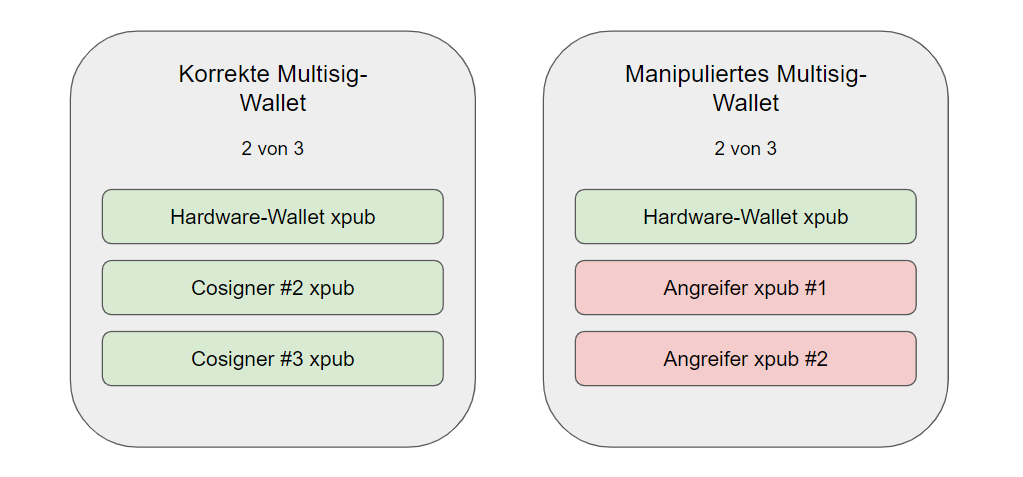

Manipulierte Multisig-Cosigner

Multi-Signatur-Wallets werden in der Regel verwendet, um die Sicherheit bei der Verwahrung von Bitcoin zu erhöhen. Statt einer einzigen Hardware-Wallet benötigt eine Multisig-Wallet mehrere (Hardware-)Wallets, um eine Transaktion zu signieren oder eine Empfängeradresse zu erstellen.

Um eine Bitcoin-Empfangsadresse zu generieren, werden die erweiterten öffentlichen Schlüssel (Xpubs) aller beteiligten Wallets benötigt. Daher fragt die Hardware Wallet das Host-Gerät nach den Xpubs der Cosigner.

Sich darauf zu verlassen, dass das Host-Gerät die Xpubs der Cosigner bereitstellt, ist gefährlich. Wenn das Host-Gerät kompromittiert wird, kann ein Angreifer die Xpubs der tatsächlichen Cosigner mit solchen austauschen, die der Angreifer kontrolliert. Da die Hardware-Wallet nur ihre eigenen Xpubs verifizieren kann, kann sie diese Änderung nicht erkennen. Die Bitcoin-Adresse, die auf dem Bildschirm der Hardware-Wallet angezeigt wird, ist zwar eine gültige Adresse, wird aber nicht vom Opfer kontrolliert, weil der Angreifer die Mehrheit der Cosigner-Schlüssel kontrolliert.

Die BitBox02 speichert die Metadaten der Multisig-Wallet auf dem Gerät selbst. Das bedeutet, dass sie die Parameter der Multisig-Wallet vollständig validieren, erkennen kann, ob die Xpubs verändert wurden, und den Nutzer warnen kann. Heutzutage verhindern die meisten modernen Hardware Wallets diese Art von Angriff.

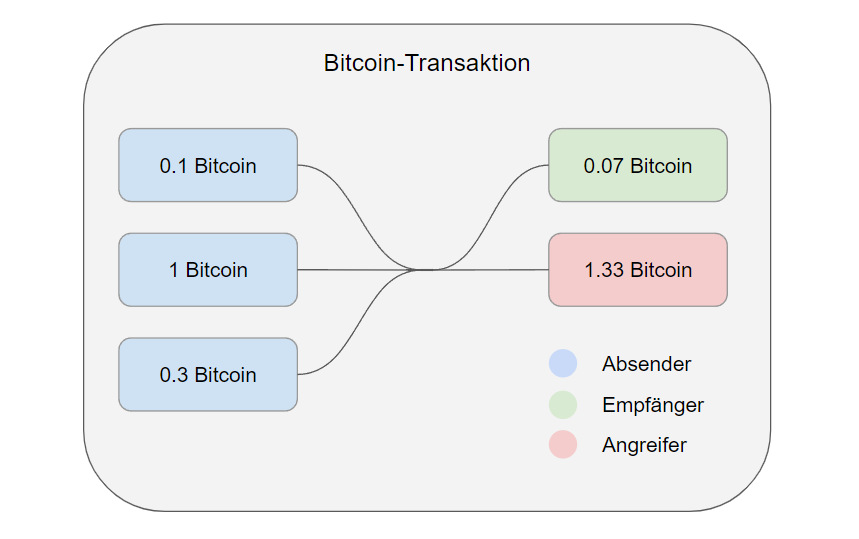

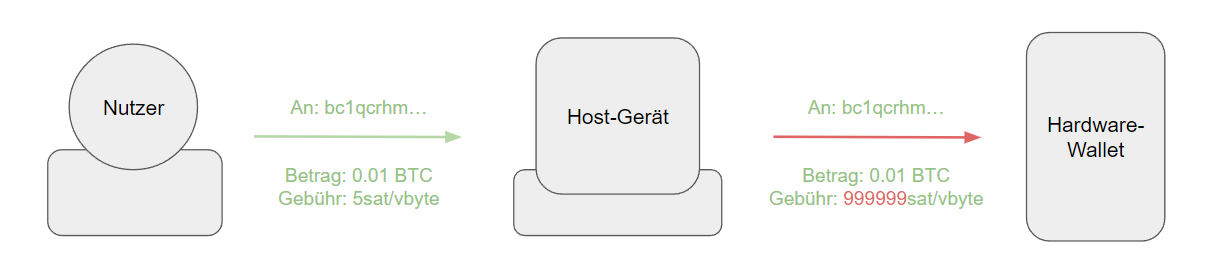

Exzessive Transaktionsgebühr

Eine andere Möglichkeit, wie ein kompromittiertes Host-Gerät eine Hardware-Wallet angreifen kann, ist die Änderung der Transaktionsgebühr, die der Nutzer für eine Transaktion festlegt. Wenn das Host-Gerät die Transaktionsdaten zur Überprüfung und Unterzeichnung an die Hardware-Wallet sendet, gibt es statt eines angemessenen Gebührensatzes einen um ein Vielfaches teureren Gebührensatz an. Dieser kann so hoch angesetzt werden, dass die gesamte Wallet leergeräumt wird (man stelle sich eine Transaktionsgebühr von 1 Bitcoin vor).

Da der Angreifer die Transaktionsgebühr nicht selbst bekommt, erpresst er das Opfer, anstatt die signierte Transaktion zu verbreiten. Wenn das Opfer dem Angreifer nicht einen bestimmten Geldbetrag zahlt, wird er die Transaktion veröffentlichen und das Geld des Opfers wird effektiv verbrannt. Versuche, das Geld vor dem Angreifer auszugeben, werden höchstwahrscheinlich scheitern, weil die hohe Gebühr es viel wahrscheinlicher macht, dass die böswillige Transaktion als erstes aufgenommen wird. Alternativ könnte sich der Angreifer mit einem Miner zusammentun und die überhöhte Transaktionsgebühr mit ihm teilen.

Als einfache Lösung für diesen Angriff zeigt die BitBox02 die Transaktionsgebühr auf ihrem eigenen Display an. Der Nutzer kann überprüfen, ob die Transaktionsgebühr nicht verändert wurde. Sie warnt den Nutzer sogar, wenn die Gebühr unangemessen hoch ist (mehr als 10 % des Transaktionsbetrags).

Isolations-Bypass

Hardware-Wallets werden oft verwendet, um mehrere Kryptowährungen gleichzeitig aufzubewahren. Das ist bequem, kann aber auch zu Problemen führen. Da einige Währungen ein ähnliches Adressformat und einen ähnlichen Ableitungspfad haben, kann eine Wallet dazu verleitet werden, eine Transaktion zu senden, bei der die falsche Währung ausgegeben wird.

Das kann zum Beispiel bedeuten, dass ein Nutzer eine Transaktion für Mainnet-Bitcoin statt für Testnet-Bitcoin oder für Ethereum statt für eine ähnliche, weniger wertvolle Fork unterzeichnet. Ein Angreifer kann diese Transaktion als Lösegeld behalten und den Nutzer damit erpressen. Wenn der Nutzer das Lösegeld nicht bezahlt, sendet der Angreifer die Transaktion und damit das Geld des Nutzers weg.

Um diesen Angriff zu verhindern, verwendet die BitBox02 unterschiedliche Ableitungspfade für verschiedene Währungen und zeigt die Währung auf dem Gerät an, bevor eine Transaktion signiert wird.

Fazit

Wie diese Beispiele zeigen, entwickeln sich Hardware-Wallets weiter und werden von Jahr zu Jahr sicherer. Deshalb sind die aktive Entwicklung der Hardware-Wallet-Firmware, regelmäßige Updates und ein Bug-Bounty-Programm, das Anreize für verantwortungsvolle Sicherheitsmeldungen schafft, so wichtig.

Obwohl diese Angriffe entdeckt und gemeldet wurden, gibt es glücklicherweise keine öffentlichen Berichte über Personen, die Opfer eines dieser Angriffe wurden.

Solange die meisten Menschen ihr Geld auf Börsen und anfälligen Software-Wallets lagern, sind Angriffe auf diese zentralen Anbieter immer noch deutlich effizienter als Angriffe auf einzelne Personen.

Sind Hardware-Wallets sicher?

Ja, Hardware-Wallets sind der sicherste Weg, um Bitcoin zu empfangen, zu speichern und zu versenden. In der Vergangenheit gab es zwar Schwachstellen, aber es gibt kaum Belege dafür, dass diese Schwachstellen jemals von Angreifern missbraucht werden.

Wie kann ich sicher gehen, dass mein Hardware-Wallet nicht gehackt wird?

Um sicher zu sein, solltest du deine Hardware-Wallet auf dem neuesten Stand halten. Vergewissere dich, dass auf deiner Wallet die neueste Firmware läuft. Wenn dein Gerät alt ist und nicht mehr unterstützt wird, solltest du ein Upgrade auf ein modernes Gerät in Betracht ziehen.

Kann ich meine Hardware-Wallet falsch benutzen?

Eine gute Hardware-Wallet macht es sehr schwer, sie falsch zu benutzen. Dennoch hängt ihre Sicherheit davon ab, dass der Nutzer bestimmte Informationen wie Bitcoin-Adressen oder die Transaktionsgebühr manuell überprüft. Wenn du dir nicht sicher bist, wie du deine Wallet richtig benutzt, solltest du dir das offizielle Benutzerhandbuch ansehen.

Du hast noch keine BitBox?

Deine Kryptowährungen sicher zu halten muss nicht schwer sein. Die BitBox02 Hardware Wallet speichert die privaten Schlüssel deiner Kryptowährungen offline. So kannst du deine Coins sicher verwalten.

Die BitBox02 gibt es auch als Bitcoin-only-Version mit einer radikal fokussierten Firmware: weniger Code bedeutet weniger Angriffsfläche, was deine Sicherheit weiter verbessert, wenn du nur Bitcoin speicherst.

Hol dir eine in unserem Shop!

Shift Crypto ist ein privates Unternehmen mit Sitz in Zürich, Schweiz. Unser Team aus Bitcoin-Entwicklern, Krypto-Experten und Sicherheitsingenieuren entwickelt Produkte, die unseren Kunden eine stressfreie Reise vom Anfänger zum Meister der Kryptowährung ermöglichen. Die BitBox02, unsere Hardware-Wallet der zweiten Generation, ermöglicht es den Nutzern, Bitcoin und andere Kryptowährungen zu speichern, zu schützen und mit Leichtigkeit zu handeln - zusammen mit der dazugehörigen Software, der BitBoxApp.