You can also read the English version of this article.

Seit wir die BitBox02 auf den Markt gebracht haben, hören wir immer wieder den Wunsch, einen Airgap-Modus zu unterstützen: die Nutzung der Hardware-Wallet, ohne sie an einen Computer oder ein Telefon anzuschließen. Air-Gapped-Geräte werden im Internet häufig empfohlen, doch wir wollten die tatsächlichen Sicherheitsvorteile verstehen und haben das Thema im Detail untersucht. Wir sind zu dem Schluss gekommen, dass Kommunikation über "Airgap" nur wenig bis gar keine zusätzliche Sicherheit für eine Hardware-Wallet bietet, gleichzeitig die Benutzerfreundlichkeit aber erheblich beeinträchtigt. In diesem Artikel dokumentieren wir unsere Erkenntnisse und überprüfen die Sicherheitsversprechen von Airgap anhand veröffentlichter Sicherheitslücken.

Inhaltsübersicht

Was bedeutet Airgap?

Der Mythos der unschlagbaren Airgap-Sicherheit

Realitätscheck: Hätte airgap dich vor diesen Exploits bewahrt?

Dennoch kann ein Airgap nützlich sein

Benutzerfreundlichkeit ist ein Eckpfeiler der Sicherheit

Fazit

Was bedeutet Airgap?

Airgap (deutsch "Luftspalt") ist eine Sicherheitsmaßnahme, die ein Gerät physisch von einem nicht vertrauenswürdigen Netzwerk wie dem Internet isoliert, indem alle Netzwerkschnittstellen entfernt werden. Airgapped-Computer werden z. B. in sicherheitskritischer Infrastruktur eingesetzt. Das ist im Allgemeinen ein wirkungsvolles Prinzip, aber meist müssen für den regulären Betrieb immer noch Daten mit netzwerkverbundenen Geräten ausgetauscht werden. Diese Daten, die den "Luftspalt" überbrücken, werden üblicherweise mit USB-Sticks übertragen. Die Sicherheit eines Airgap-Systems hängt vollständig davon ab, dass die ausgetauschten Daten während der Übertragung nicht schadhaft sind oder bösartig verändert werden. Wie die Stuxnet-Malware gezeigt hat, die eine iranische Urananreicherungsanlage sabotierte, kann eine unzureichende Prüfung der ausgetauschten Daten die Sicherheitsvorteile komplett zunichte machen, sei es für Atomfabriken oder für Hardware-Wallets.

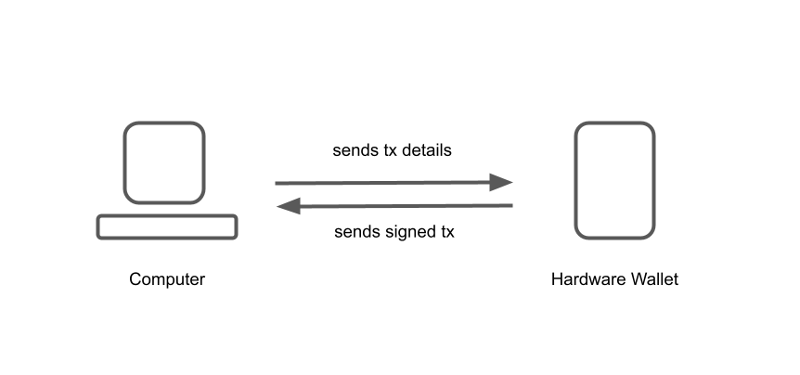

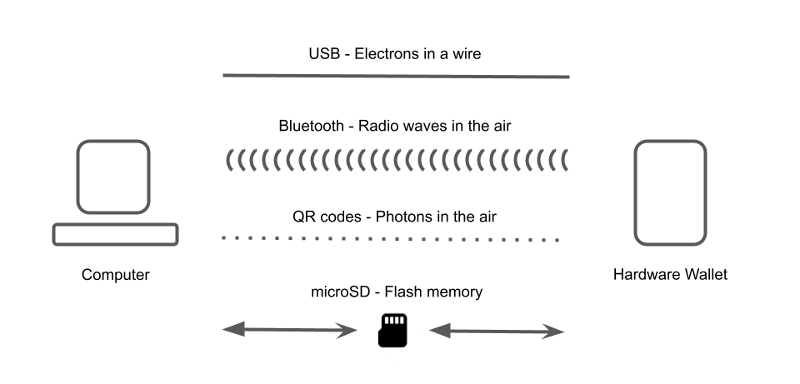

In Bezug auf Krypto-Wallets bedeutet der Begriff "Airgap", dass ein signierendes Gerät wie eine Hardware-Wallet (welche die privaten Schlüssel schützt) und ein potenziell unsicherer vernetzter Computer (der unsignierte Transaktionen erstellt, und später die signierten Transaktionen ins Netzwerk übermittelt) physisch isoliert und nicht direkt miteinander verbunden sind. Jegliche Kommunikation zwischen den beiden Geräten muss die "Airgap" überbrücken, in der Regel durch den physischen Austausch einer SD-Karte oder das Scannen von QR-Codes. Es ist unabdingbar, dass zwischen den beiden Geräten eine Kommunikation stattfindet, und stattfinden muss. Zu dieser Kommunikation gehören die erwähnten Transaktionen, aber auch relativ große Datenmengen zur Aktualisierung der Firmware auf der Hardware-Wallet, oder Informationen über die Wallet selbst (z.B. Empfangsadressen).

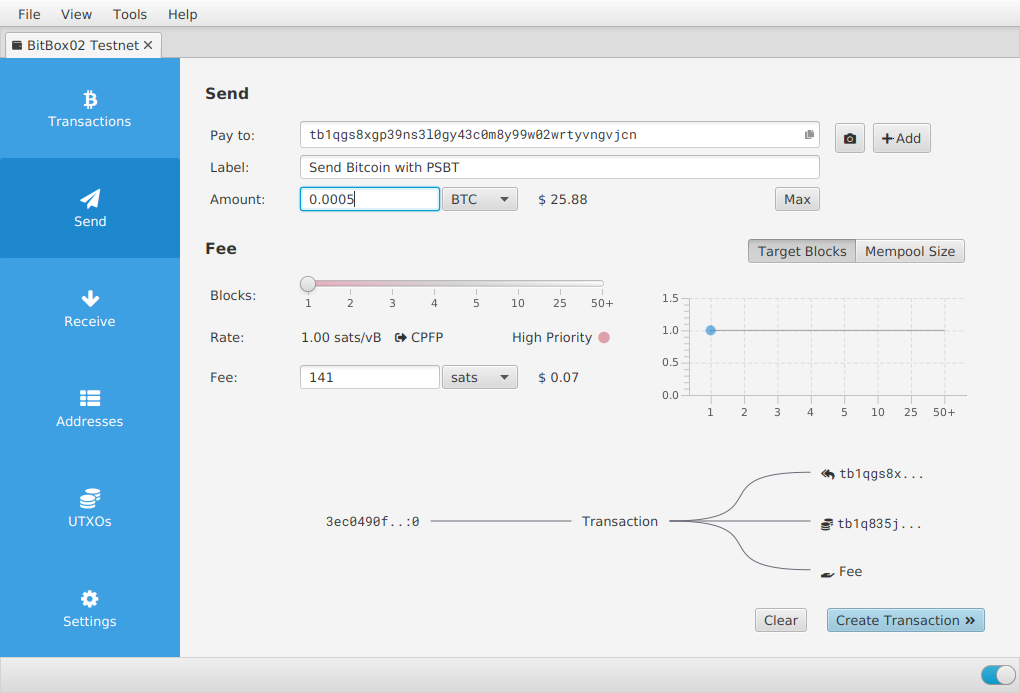

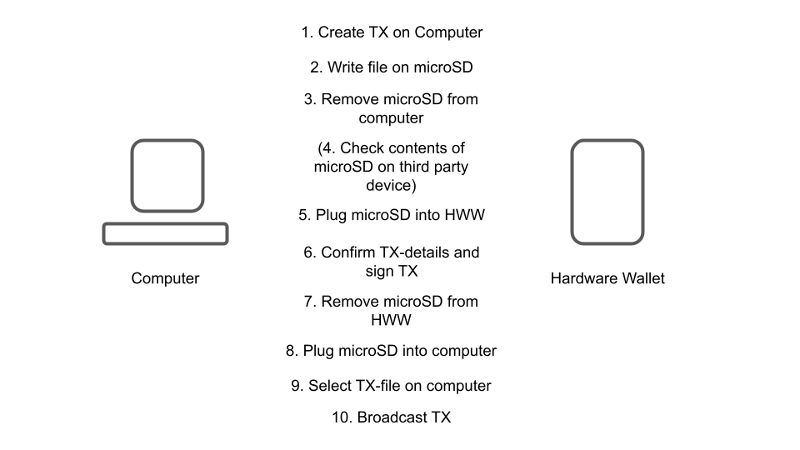

Anstatt eine Hardware-Wallet an einen Computer anzuschließen, verwendet eine Hardware-Wallet mit Airagp eine Hilfs-Software, die auf dem Computer installiert ist und sogenannte PSBTs (Partially Signed Bitcoin Transactions) unterstützt. Damit kannst du eine unsignierte Transaktion erzeugen, die entweder in einem QR-Code kodiert wird, den du mit der Hardware-Wallet scannen kannst. Oder die Transaktion wird als Datei gespeichert, die dann von der Hardware-Wallet gelesen wird; normalerweise von einer microSD-Karte.

Nachdem die Hardware-Wallet die Transaktion mit den privaten Schlüsseln signiert hat, gibt sie die signierte Transaktion an den Computer zurück, indem sie diese entweder als QR-Code auf dem eigenen Display anzeigt, oder als eine weitere Datei auf die microSD-Karte schreibt. Die Hilfs-Software auf dem Computer importiert die signierte Transaktion und kann sie nun an das Netzwerk senden.

Auch wenn sich dieser Blog-Beitrag auf die Sicherheitsrisiken und Schwachstellen von Hardware-Wallets konzentriert, ist es wichtig zu wissen, dass Hardware-Wallets weithin als die sicherste Art gelten, Kryptowährungen halten und zu nutzen. Das liegt daran, dass die privaten Schlüssel, mit denen du auf deine Coins zugreifen und sie entsperren kannst, sicher auf dem Gerät aufbewahrt werden und die Hardware-Wallet nicht verlassen. Software-Wallets sind beispielsweise viel anfälliger für Diebstahl durch Schadsoftware, und das Halten von Coins auf Börsen birgt seine eigenen Risiken. Die Umwandlung eines vorhandenen Desktop-Computers in ein dediziertes Gerät mit Air-Gap ist zwar machbar, aber schwer zu sichern und offen für viele Angriffsvektoren.

Der Mythos der unschlagbaren Airgap-Sicherheit

Da es keine physische Verbindung zwischen den beiden Geräten gibt, ist es einfacher, die Verbindung als "sicher" wahrzunehmen. Gleichzeitig fühlt es sich vielleicht nicht so sicher an, wenn du eine Wallet in deinen Computer steckst: ähnlich wie du es mit einem USB-Stick tun würdest.

Wir sind jedoch zum Schluss gekommen, dass der vermeintliche Sicherheitsvorteil, und speziell die Art und Weise, wie dieser als Allheilmittel vermarktet wird, die Realität bei weitem übersteigt und zu einem falschen Gefühl der Sicherheit führen kann.

Hier sind die drei Hauptgründe, warum Airgap in der Praxis nicht viel zur Sicherheit einer Hardware-Wallet beiträgt:

1. Die Kommunikation findet immer noch statt

Auch wenn es keine physische Verbindung in Form eines USB-Kabels gibt, tauschen Wallet und Host-Computer dennoch Informationen aus. Der Unterschied zwischen einer kabelgebundenen und einer luftgestützten Verbindung liegt hauptsächlich in der Bandbreite. QR-Codes übertragen viel weniger Daten als eine USB-Verbindung. Wir haben jedoch festgestellt, dass die Bandbreite zwar für die Benutzerfreundlichkeit, nicht aber für die Sicherheit von Bedeutung ist (siehe unten).

Da Bitcoin-Transaktionen sehr klein sind, reicht der folgenden Kommunikationskanäle aus, um diese zu übertragen. Wie das erwähnte Beispiel von Stuxnet zeigt, verhindert kein Kommunikationskanal alleine das Senden oder Empfangen von Daten, die sich von den erwarteten Bitcoin-Transaktionsdaten unterscheiden. Übermittelte Daten könnten potenziell bösartig sein. Es liegt daher immer noch in der Verantwortung der Hardware-Wallet, alle Daten, die sie empfängt, gründlich zu überprüfen und gegebenenfalls abzulehnen.

Wenn die Hardware-Wallet manipulierte Daten empfängt und diese nicht ordnungsgemäß verifiziert, spielt es keine Rolle, ob es sich um ein Wallet mit oder ohne Airgap handelt. Wenn ein Angreifer eine Angriffsmöglichkeit findet, könnte diese über einen bösartigen QR-Code, eine Transaktionsdatei oder auch Daten, die über eine USB-Verbindung oder Bluetooth übertragen werden, ausgenutzt werden.

Eine Airgapped-Übertragung ist eigentlich nur ein weiterer Kommunikationskanal, auch wenn der Nutzer stärker manuell beteiligt ist. Jeder Kanal hat seine eigenen Angriffsvektoren, und solange Informationen ausgetauscht werden, ist es immer die Hardware-Wallet, die ihren Job machen und die Daten überprüfen muss. Das Bedrohungsmodell der Hardware-Wallet muss davon ausgehen, dass der Computer oder das Smartphone, mit dem es kommuniziert, kompromittiert ist. Daher ist es keine gute Idee, etwas anderem zu vertrauen als dem, was auf der Hardware-Wallet selbst angezeigt wird.

2. Die Kommunikation kann kompromittiert werden

Ein wichtiger Angriffsvektor ist Malware, die die Kommunikation unbemerkt verändern kann. Sie könnte zum Beispiel eine Empfangsadresse ändern, oder die Mitunterzeichner in einem Multisignatur-System austauschen. Auch hier muss die Firmware der Hardware-Wallet so konzipiert sein, dass sie das erkennt. Airgap allein hilft nicht:

- QR-Codes können auf mehrere Arten böswillig verändert werden, z. B. durch Hintertüren in einer externen Software-Bibliothek eingeführt (welche unter anderem zur Verarbeitung der Kamerabilder, oder die Darstellung von QR-Codes verwendet werden), durch die Firmware auf der Kamera-Hardware selber, oder durch Malware, die auf dem Host läuft.

- Bei einer microSD-Karte könnten andere Programme den Inhalt überwachen, PSBT-Dateien verändern oder zusätzliche Daten auf die Karte schreiben, ohne dass der Nutzer dies merkt. Die dazu benötigten Zugriffsrechte hängen von dem verwendeten Betriebssystem ab.

- Die USB-Kommunikation selbst trägt ebenfalls nicht dazu bei, diesen Angriffsvektor zu entschärfen.

Eine gängige Methode, um Datenmanipulationen zu erkennen und zu vermeiden, ist die Verschlüsselung der gesamten Kommunikation zwischen der Hilfs-Software, die auf dem Computer läuft, und der Firmware (die BitBox02 nutzt dafür das Noise Protocol Framework). Auch dann ist der Kommunikationskanal noch nicht vollständig sicher wenn der Computer, auf dem die App läuft, kompromittiert wird (deshalb solltest du die Transaktionsdetails immer auf dem integrierten Bildschirm der Hardware-Wallet überprüfen), aber es macht es einem Angreifer viel schwerer, Daten abzuhören oder zu verändern.

3. Airgap ist nicht transparenter für den täglichen Gebrauch

Ein weiteres oft genanntes Versprechen von Wallets mit Airgap ist, dass die zwischen den Geräten ausgetauschten Daten transparenter und überprüfbarer sind als bei einer USB-Verbindung.

"Dieses robustere Sicherheitsmodell stellt sicher, dass du genau weißt, welche Informationen empfangen werden." -- Foundation Devices

"Durch die Verwendung von QR-Code-Übertragungen haben wir das Risiko der Infiltration durch Malware eliminiert und ein Maß an Transparenz geschaffen, das mit Bluetooth oder USB nicht möglich ist." -- Keystone

"Für die Übertragung von Daten aus der Cold Wallet werden ausschließlich QR-Codes verwendet, das QR-Code-Format ist kontrollierbar, überprüfbar und transparent." -- Ellipal

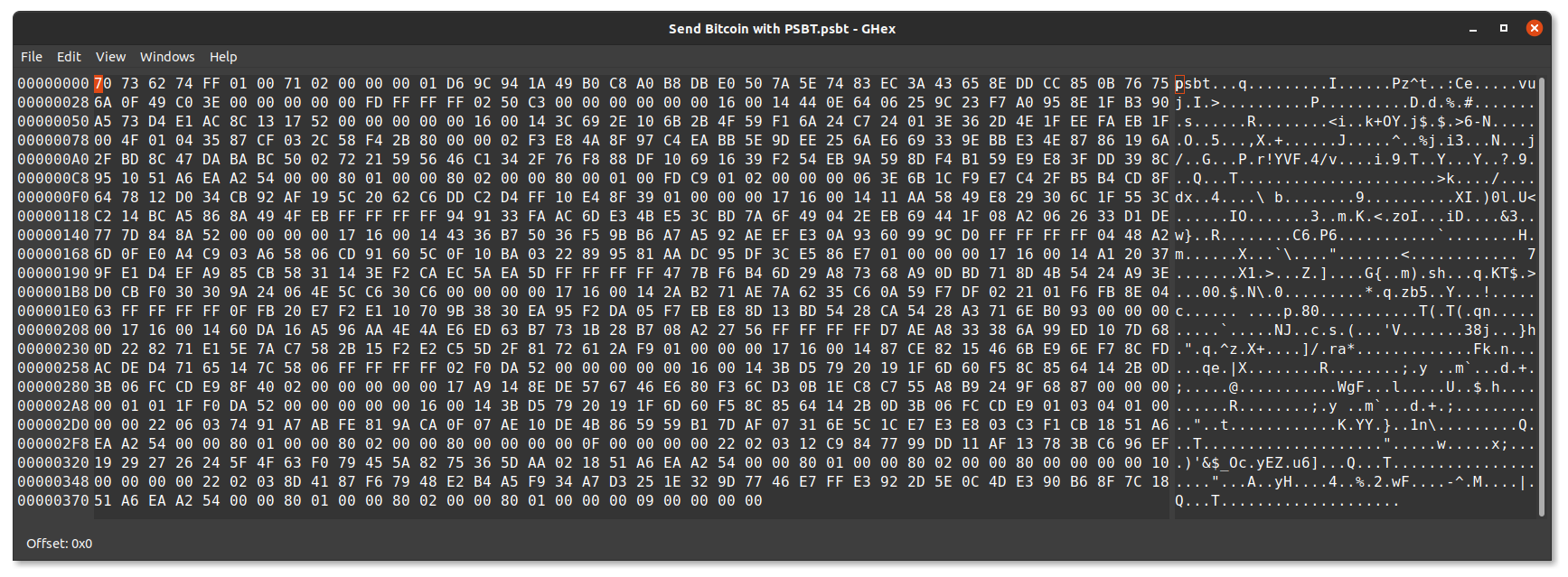

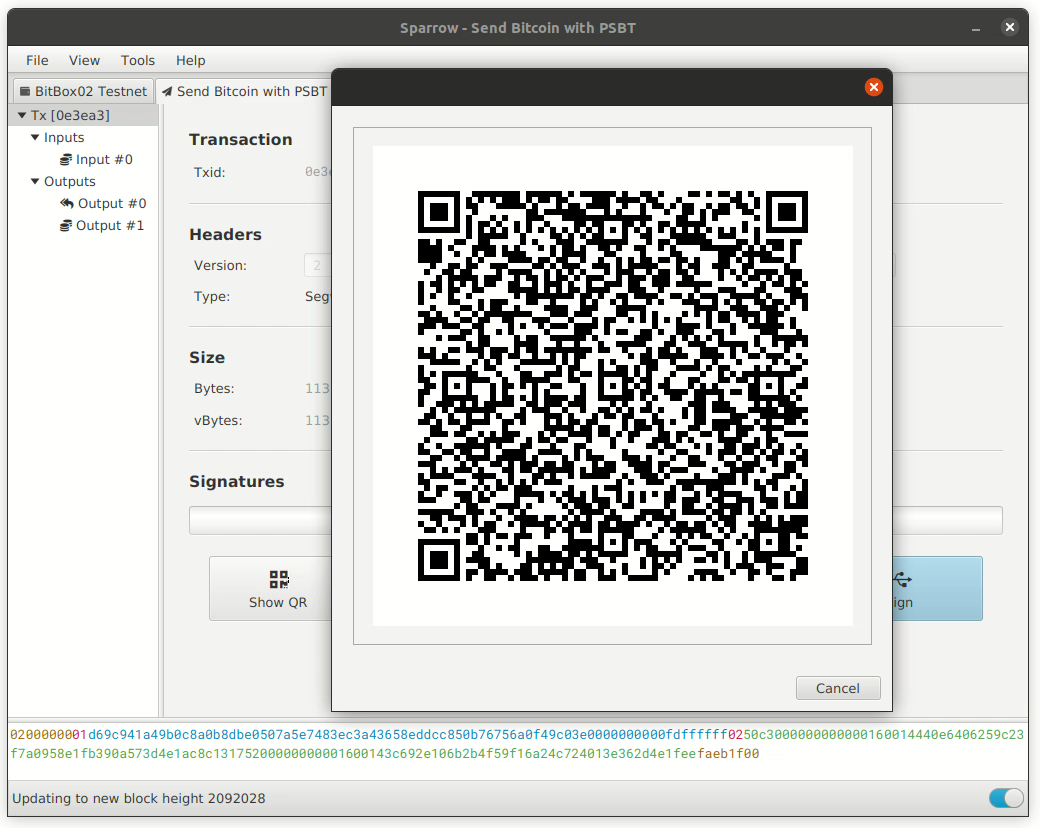

Um den Vorteil dieser Behauptung zu bewerten, schauen wir uns eine einfache Bitcoin-Transaktion an, die mit Sparrow Wallet erstellt wurde: Sie enthält eine UTXO als Input, einen Empfänger und einen Change-Output.

Die Wallet ermöglicht den Export der unsignierten Transaktion auf zwei Arten:

- PSBT-Dateien werden in einem Binärformat gespeichert, das für Menschen nicht lesbar ist. Du kannst sie nicht einfach öffnen und ihren Inhalt überprüfen. Die einzige Möglichkeit, das zu tun, ist, sie in eine Bitcoin-Wallet zu laden. Es ist also wiederum die Wallet, die dafür verantwortlich ist, die Daten zu validieren und gegebenenfalls abzulehnen.

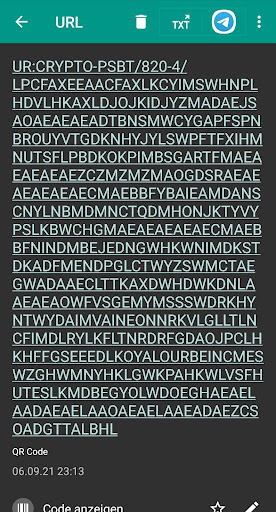

- QR-Codes ermöglichen es, dieselben Informationen visuell darzustellen. Da die Transaktion zu groß für einen einzelnen QR-Code ist, wird ein animierter Code verwendet. Auch hier sind die Informationen nicht für Menschen lesbar, und es wird eine weitere Wallet benötigt für die Datenprüfung benötigt.

Wenn du einfach versuchst, die Daten mit einem normalen QR-Code-Scanner zu lesen, wirst du daraus auch nicht klüger:

Auf beiden Wegen ist es möglich, die Daten nicht nur auf der vorgesehenen Hardware-Wallet, sondern auch mit einer anderen Wallet zu verifizieren. Unserer Meinung nach ist es zweifelhaft, dass dies einen wirklichen Sicherheitsvorteil bringt (die Hauptaufgabe der Hardware-Wallets ist es, die Daten zu prüfen und sie auf dem eingebauten Bildschirm verifizieren zu lassen). Es ist unrealistisch zu erwarten, dass Benutzer dies regelmäßig tun werden.

Weitere zu berücksichtigende Aspekte

Jeder Kommunikationskanal hat Vor- und Nachteile. Hier sind einige zusätzliche Überlegungen zu Kommunikationsmethoden für Hardware-Wallets:

- MicroSD-Karten enthalten einen Mini-Computer (d.h. einen Mikrocontroller), auf dem eine Firmware läuft, die gehackt werden kann. Ist es wirklich ein "Airgap", wenn du einen Minicomputer in eine Hardware-Wallet stecken musst, um sie zu benutzen?

- Abhängigkeiten von externen Softwarebibliotheken sollten minimiert werden, um die Angriffsfläche zu verringern. Das gilt für USB-Softwaretreiber, aber auch für Softwaretreiber von microSD-Kartenlesern und integrierten Kameras.

- "Shoulder Surfing" und Überwachungskameras, die QR-Codes oder Text in einer App einfangen, beeinträchtigen die Privatsphäre.

- Drahtlose Kommunikationsarten wie Bluetooth und NFC teilen Identifikationsdaten, die zu Problemen mit dem Datenschutz führen können.

Wie bei den meisten Dingen im Leben gibt es nicht "die eine beste Option".

Realitätscheck: Hätte Airgap dich vor einem Hardware-Wallet-Hack bewahrt?

Untersuchen wir nun alle uns bekannten Sicherheitslücken seit Anfang 2020, wobei wir uns Bitcoin-bezogene Probleme beschränken. Das Ziel dieser Liste ist es, zu prüfen, ob eine Air-Gapped Kommunikation die jeweilige Sicherheitslücke hätte verhindern können.

Insgesamt beruht keine der folgenden Schwachstellen auf der Datentransportebene, auf welcher die Informationen zwischen einer Hardware-Wallet und einem Computer oder Telefon ausgetauscht werden. Das bedeutet, dass alle diese Schwachstellen ausgenutzt werden können, unabhängig davon, ob ein Gerät mit Air-Gap ausgestattet ist oder nicht.

- Schwachstelle in der Lieferkette mit von Angreifern manipulierter Firmware (Coldcard, 2020/03)

Ermöglicht das Aufspielen bösartiger Firmware und das Zurücksetzen in einen kompromittierten "Werkszustand"

Weitere Informationen vom Reporter, Hersteller

Airgap hilft nicht: Physischer Angriffsvektor - OP_RETURN wird als Change-Output behandelt (Trezor, 2020/03)

Ermöglicht das Überspringen der Benutzerbestätigung, könnte sich auf Level 2-Protokolle auswirken (z. B. Omni-Layer)

Weitere Informationen des Herstellers

Airgap hilft nicht: Problem bei der Transaktionsvalidierung - Bösartige Change-Adresse in gemischten Transaktionen (Trezor, 2020/03)

Der Change (Wechselgeld) könnte an eine 1of2-Multisig-Adresse gesendet werden, die teilweise von einem Angreifer kontrolliert wird

Weitere Informationen vom Reporter (Shift Crypto), zweiter Bericht (2020/03), Hersteller

Airgap hilft nicht: Transaktionsvalidierungsproblem - Unzureichende Überprüfung der Feldgröße (Trezor, 2020/03)

Transaktionen, die einenprevhashenthalten, der die erwarteten 32 Bytes überschreitet, könnten einen versteckten Output enthalten, der Geld an den Angreifer sendet

Weitere Informationen vom Hersteller

Airgap hilft nicht: Problem bei der Transaktionsvalidierung - Hohe Transaktionsgebühr durch zwei Segwit-Transaktionen (alle Anbieter, 2020/03)

Eine bösartige Wallet könnte den Nutzer dazu verleiten, eine Bitcoin-Transaktion zweimal zu signieren, z. B. indem sie nach der ersten Signierung einen Fehler vortäuscht, den Nutzer auffordert, es noch einmal zu versuchen, und eine Transaktion mit einer hohen Mining-Gebühr erstellt. Die Zusammenarbeit mit einem Miner könnte den Zugang zu diesen Gebühren ermöglichen.

Weitere Informationen von Shift Crypto, Ledger, Trezor, Coinkite

Airgap hilft nicht: Allgemeines Verifikationsproblem von BIP-143 - JTAG/SWD auf ungesichertem Prozessor aktiviert (Ledger, 2020/06)

Bei der Ledger Nano X MCU waren die Debug-Schnittstellen aktiviert. Dies könnte einen Angriff auf die Lieferkette ermöglichen, nicht aber den Zugriff auf interne Geheimnisse.

Weitere Informationen von Reporter, Hersteller

Airgap hilft nicht: Physischer Angriffsvektor - Von Bitcoin abgeleitete Forks/Altcoins kontoübergreifend signieren (Ledger / Trezor / Keepkey, 2020/08)

Nutzer können dazu verleitet werden, eine Bitcoin-Transaktion zu signieren, während das Gerät Testnet- oder Altcoin-Details auf dem Bildschirm anzeigt.

Weitere Informationen von Reporter, Ledger, Trezor

Airgap hilft nicht: Problem bei der Transaktionsvalidierung - Bitcoin Mainnet/Testnet kontoübergreifend signieren (Coldcard, 2020/08)

Der Nutzer kann dazu verleitet werden, eine Bitcoin-Hauptnetz-Transaktion zu signieren, während das Gerät Testnetz-Details auf dem Bildschirm anzeigt.

Weitere Informationen von Reporter (Shift Crypto), Hersteller

Airgap hilft nicht: Problem bei der Transaktionsvalidierung - Erpressungsangriff auf Passphrase-Handling (Trezor/Keepkey, 2020/08)

Eine Wallet, die mit einer Passphrase auf dem Host-Computer erstellt wurde, ermöglicht es Malware, eine andere Passphrase auf der Hardware-Wallet zu verwenden und alle zukünftigen Gelder als Lösegeld zu fordern.

Weitere Informationen von Reporter (Shift Crypto), Hersteller

Airgap hilft nicht: Die Passphrase muss unabhängig vom Kommunikationskanal direkt auf dem Gerät eingegeben oder überprüft werden - Remote Multisig-Diebstahl (Coldcard, 2020/11)

Das Gerät prüfte nicht, ob es Teil einer neu erstellten Multisig-Wallet war, so dass ein Angreifer den Benutzer täuschen und eine vom Angreifer kontrollierte Multisig-Wallet erstellen konnte.

Weitere Informationen von Reporter (Shift Crypto), Anbieter

Es handelt sich um ein allgemeines Problem bei der Wallet-Verifizierung, wenn bösartige Daten von einem externen Koordinator oder einem Drittanbieter empfangen werden:

- Diese Schwachstelle kann entschärft werden, wenn man das Multisig-Wallet vollständig selbst einrichtet, indem man einfach eine microSD-Karte von Hardware-Wallet zu Hardware-Wallet weitergibt. Das gilt auch, wenn die Geräte über QR-Codes oder USB miteinander kommunizieren (obwohl das bislang noch niemand implementiert hat).

- Airgap hilft nicht, wenn die Multisig-Wallet mit einem externen Koordinator oder einer anderen (böswilligen) Person als Mitunterzeichner eingerichtet wird, selbst wenn das Gerät vollständig mit Airgap betrieben wird. - Length-Extension-Angriff auf SCP (Ledger, 2021/05)

Ermöglicht es einem Angreifer, einen Block mit Anwendungsdaten und Firmware-Updates zu entschlüsseln, ohne dass dies Auswirkungen auf die Sicherheit hat (die Daten sind nicht geheim und öffentlich zugänglich).

Weitere Informationen vom Hersteller

Airgap hilft nicht: Daten können beim Herunterladen einer neuen Firmware überall ausgelesen werden

Dies sind alle relevanten und öffentlich bekannt gewordenen Schwachstellen in Hardware-Wallets, von denen wir wissen. Quellen (auch für ältere Schwachstellen): Shift Crypto, Ledger, Trezor, Liste der Hardware-Wallet-Hacks

Unter älteren Angriffen wurde das nächste relevante Beispiel, das wir finden konnten, 2018 als mögliches Datenleck bei der Verwendung von U2F (universelle Zwei-Faktor-Authentifizierung) gemeldet. Allerdings geht es in diesem Beispiel auch nicht um die USB-Transportebene, sondern darum, wie die U2F-Daten verschlüsselt (d.h. geparst) werden, bevor sie durch USB geleitet werden.

Abgesehen von invasiven Angriffen, die den physischen Zugriff auf ein Hardware-Wallet erfordern, nutzen Schwachstellen in der Regel die Logik-Ebene aus, indem die Hardware-Wallet die Transaktionsdetails nicht verifiziert oder korrekt analysiert.

Darüber hinaus ist es wichtig zu wissen, dass Airgap dich nicht vor bösartiger Firmware schützen kann. Es gibt unzählige Möglichkeiten, private Schlüssel auszuspähen, wenn das Hardware-Wallet selbst kompromittiert wird (z. B. durch Bitcoin-Signaturen).

Dennoch kann ein Airgap nützlich sein

Airgap-Integrationen

Kommunikationsmethoden wie QR-Codes oder microSD-Karten können je nach Gerät auch aus anderen Gründen nützlich sein:

- Bei der Kommunikation über QR-Codes oder microSD-Karten, die den PSBT-Standard verwenden, können Apps von Drittanbietern leichter integriert und mit Hardware-Wallets kombiniert werden.

- QR-Codes eignen sich gut für die Kommunikation mit allgemeiner Hardware, die mit einer einfach zu verbindenden Kamera erweitert werden kann, wie z.B. SeedSigner oder Specter DIY.

- QR-Codes sind hilfreich, wenn du mit einem Gerät kommunizierst, das die Nutzung von USB-Verbindungen einschränkt, wie zum Beispiel das Apple iPhone.

Obwohl "PSBT" manchmal als Synonym für "Airgap" verwendet wird, handelt es sich dabei um einen Standard, mit dem unsignierte Transaktionen unabhängig von einer bestimmten Kommunikationsmethode zum Signieren auf ein anderes Gerät übertragen werden. Dies ermöglicht die Interoperabilität zwischen verschiedenen Geräten und Software-Wallets, was ein überzeugender Grund ist, PSBT nativ zu unterstützen.

Sicherheit durch "keine Kommunikation"

Aus Sicherheitssicht ist der einzige gute Anwendungsfall, den wir identifiziert haben, die Nutzung der Hardware-Wallet mit "komplettem" Airgap, also ohne jegliche externe Kommunikation. Wichtig ist, dass es hier nicht um eine "air-gapped communication" geht, wie sie üblicherweise im Bereich der Hardware-Wallets definiert wird, sondern um " no communication" von einem nicht vertrauenswürdigen Gerät. Während dies in der Theorie offensichtlich ist, ist ein praktisches Beispiel die "Remote Multisig Theft Attack", wie oben erklärt. Allerdings ist "keine Kommunikation" nicht immer möglich: Um eine Transaktion vorzubereiten und schließlich zu übertragen, brauchst du externe Daten darüber, wie viele Coins du gerade besitzt und wohin du sie senden sollst.

"Keine Kommunikation" kann die Angriffsfläche für Vorgänge reduzieren, für die keine externen Informationen notwendig sind, wie z.B. das Erstellen oder Wiederherstellen einer Wallet, das Generieren von Empfangsadressen, das Benennen einer Wallet, das Aktivieren/Deaktivieren einer optionalen Passphrase etc. Natürlich könnten Vorgänge ohne Kommunikation mit jeder Hardware-Wallet durchgeführt werden, auch mit solchen, die nicht explizit als "Air-Gapped" beworben werden, z. B. wenn sie über eine Powerbank laufen, um eine Empfangsadresse auf dem Bildschirm der Hardware-Wallets anzuzeigen.

Airgap-Kommunikation kann potenzielle Angriffe einschränken, die eine fortlaufende Kommunikation mit der Hardware-Wallet erfordern, z. B. das ständige Abhören des Geräts. Eine Hardware-Wallet ist jedoch auf ein strenges Kommunikationsprotokoll ausgelegt, das jede Verbindung, die nicht den Regeln entspricht, einfach abbricht. Im Vergleich zu anderen Sicherheitsherausforderungen ist die Implementierung eines strikten Kommunikationsprotokolls sehr einfach, und uns ist nicht bekannt, dass solche Sondierungsangriffe erfolgreich demonstriert wurden.

Benutzerfreundlichkeit ist integraler Bestandteil von Sicherheit

Die Verwendung einer Hardware-Wallet mit "Airgap" ist mit erheblichen Kompromissen bei der Benutzerfreundlichkeit verbunden. Es sind mehr Schritte, Tastendrücke, mentale Aufmerksamkeit und Zeit erforderlich, um eine Transaktion mittels PSBT über einen Airgap-Kommunikationskanal zu senden.

Der Nutzer wird Teil des Kommunikationskanals, er ist quasi ein "Man-in-the-Middle", ohne dass er überprüfen kann, welche Daten er weitergibt. Das führt zu zusätzlichen Hindernissen, ohne dass es einen klaren Sicherheitsvorteil gibt.

Ein Gerät mit Airgap muss einen Großteil der Benutzeroberfläche in die Firmware packen. Alles, was über die grundlegendsten Funktionen hinausgeht, lässt sich leichter mit einer externen Desktop- oder Mobilanwendung erledigen, mit der die Hardware-Wallet verbunden ist.

Deshalb stellen wir nicht nur Hardware her, sondern haben auch die einsteigerfreundliche BitBoxApp entwickelt, die die Nutzung der BitBox02 sehr einfach macht. Durch strenge Regeln für die Transaktionsüberprüfung, ein striktes USB-Kommunikationsprotokoll und eine Ende-zu-Ende-Verschlüsselung ist die BitBox02 in der Lage, den Kommunikationskanal zu sichern und gleichzeitig ein einfacheres Nutzererlebnis zu bieten.

Des Weiteren können zukünftige wichtige Sicherheits- oder Datenschutzprotokolle die User Experience von Airgap weiter verkomplizieren. Ein Beispiel dafür ist das "Anti-Klepto"-Protokoll, das vor dem Ausspähen der privaten Schlüssel eines Nutzers schützt, und welches als erstes in der BitBox02 implementiert wurde. Eine weitere Runde des Informationsaustauschs zwischen der Hardware-Wallet und dem Computer schützt vor böswilligen Manipulationen einer Transaktionssignatur. Würde ein Gerät mit Airgap diesen Sicherheitsmechanismus implementieren, müsste der Nutzer beim Senden einer Transaktion eine weitere Runde des manuellen QR-Code-Scannens durchführen.

Fazit

Was bedeutet das für die Hersteller von Hardware-Wallets, die Designentscheidungen treffen, und für die Nutzer, die Kaufentscheidungen treffen? Unserer Meinung nach ist die Entscheidung für einen Kommunikationsmodus eher eine Frage der Benutzerfreundlichkeit und der App-Integration, und weniger eine Frage der Sicherheit. Zumindest aus technischer Sicht.

Wenn ein bestimmter Kundenkreis das Gefühl hat, dass eine bestimmte Art der Kommunikation besser ist als andere, kann es natürlich wirtschaftlich sinnvoll sein, dieses Bedürfnis zu befriedigen. Auch wenn im Marketing oft zu viel versprochen wird, kann dies die Nutzer/innen in die Irre führen und letztlich dem Ansehen der Branche schaden. Deshalb ist es in unser aller Interesse, wenn wir uns gegenseitig dabei helfen, unsere Marketing-Behauptungen im Zaum zu halten.

Ein gängiges Sprichwort lautet: "Komplexität ist der Feind der Sicherheit". Mit anderen Worten: Wenn man die Benutzeroberfläche so einfach wie möglich gestaltet, ist dies ein Sicherheitsvorteil, da es für den Benutzer schwieriger ist, sich selbst ein Bein zu stellen. Als wir vor zwei Jahren die BitBox02 entworfen haben, waren wir der Meinung, dass ein USB-Stecker, der direkt an moderne Computer und Mobiltelefone angeschlossen werden kann, den Benutzern die beste Erfahrung bieten würde, ohne dass die Sicherheit darunter leidet. Unsere in diesem Artikel dokumentierten Untersuchungen zur Airgap-Kommunikation zeigen, dass unsere Entscheidungen in Bezug auf die Sicherheit dieses Ansatzes den Test der Zeit bestanden haben.

Ein weiteres gängiges Sprichwort lautet: "Es gibt einen Kompromiss zwischen Sicherheit und Benutzerfreundlichkeit". Wir glauben jedoch, dass dies eine falsche Dichotomie ist. Der Zweck einer Hardware-Wallet besteht genau darin, Sicherheit einfach zu machen. Unser modernes Sicherheitsmodell wurde von Experten gelobt. Es hilft unseren Nutzern, sich keine Sorgen machen zu müssen, dass jemand anderes sich Zugang zu ihren Münzen verschafft. Wir haben die BitBox02 und die BitBoxApp so konzipiert, dass die Komplexität für den Benutzer nicht sichtbar ist. Wir haben Funktionen für Fortgeschrittene eingebaut. Diese werden von den meisten Anwendern anfangs vielleicht gar nicht erwartet, sie lernen sie im Laufe der Zeit aber schätzen, wenn sie ihre Reise in die finanzielle Unabhängigkeit fortsetzen. Beispiele sind die direkte Verbindung zum eigenen Bitcoin Full Node, besserer Schutz der Privatsphäre durch die Nutzung des Tor-Netzwerks, Coin Control und vieles mehr.

Wir sind uns bewusst, dass dieser Artikel einen kontroversen Standpunkt vertritt, denn er stellt die gängige Meinung in diesem Bereich in Frage. Wir freuen uns über abweichende Standpunkte und werden das Thema auch in Zukunft weiter verfolgen. Also lasst uns wissen, was ihr denkt.

Frequently Asked Questions (FAQ)

Was bedeutet Airgap bei Hardware-Wallets?

Airgap ist eine Sicherheitsmaßnahme, die ein Gerät physisch von einem nicht vertrauenswürdigen Netzwerk wie dem Internet isoliert. Bei Krypto-Wallets bedeutet dies, dass die Hardware-Wallet und der Computer nicht direkt verbunden sind, sondern über QR-Codes oder SD-Karten kommunizieren.

Warum wird Airgap oft als sicherer angesehen?

Da es keine physische Verbindung zwischen den Geräten gibt, wird oft angenommen, dass Airgap sicherer ist. Allerdings hat die Untersuchung gezeigt, dass die tatsächlichen Sicherheitsvorteile von Airgap begrenzt sein können.

Was sind die potenziellen Schwachstellen von Airgap?

Trotz der physischen Trennung findet immer noch Kommunikation zwischen den Geräten statt. Daten könnten potenziell bösartig sein, und es liegt an der Hardware-Wallet, diese Daten gründlich zu überprüfen. Malware könnte auch die Kommunikation unbemerkt verändern.

Wie kann Airgap dennoch nützlich sein?

Airgap kann nützlich sein, wenn es um die Integration von Drittanbieter-Apps geht oder wenn man mit Geräten kommuniziert, die USB-Einschränkungen haben, wie z.B. iPhones.

Shift Crypto is a privately-held company based in Zurich, Switzerland. Our team of Bitcoin contributors, crypto experts, and security engineers builds products that enable customers to enjoy a stress-free journey from novice to mastery level of cryptocurrency management. The BitBox02, our second generation hardware wallet, lets users store, protect, and transact Bitcoin and other cryptocurrencies with ease - along with its software companion, the BitBoxApp.